Cảnh báo lỗ hổng nghiêm trọng trên CyberPanel cho phép RCE và tấn công ransomware PSAUX

Vào ngày 29/10/2024, nhà nghiên cứu bảo mật DreyAnd đã phát hiện một lỗ hổng nghiêm trọng trong CyberPanel, một hệ thống quản lý hosting mã nguồn mở phổ biến, cho phép kẻ tấn công thực hiện điều khiển từ xa trên máy chủ với quyền root mà không cần xác thực (Zero-Click Remote Code Execution - RCE).

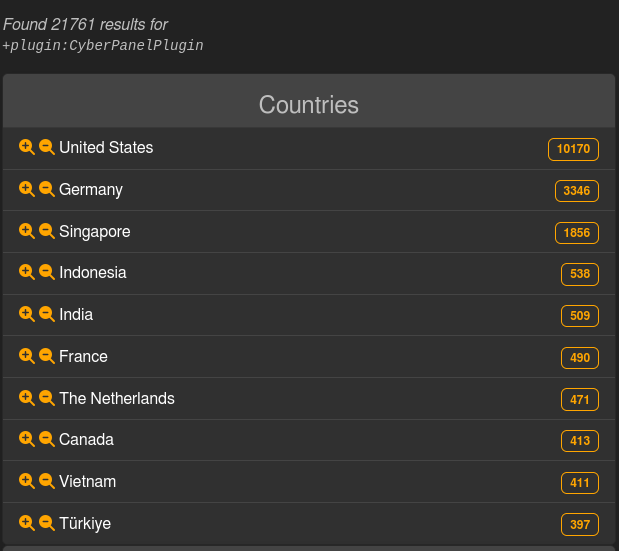

Lỗ hổng này tồn tại trên phiên bản mới nhất của CyberPanel (phiên bản 2.3.6) và trở thành mục tiêu tấn công của ransomware PSAUX, khiến hơn 22,000 máy chủ trên toàn cầu bị ảnh hưởng, trong đó Việt Nam có 411 máy chủ tồn tại lỗ hổng này.

Theo LeakIX, khoảng 22,000 máy chủ chạy CyberPanel trên toàn cầu đã bị lộ qua Internet và trở thành mục tiêu của ransomware PSAUX. Các máy chủ này quản lý tổng cộng hơn 152,000 tên miền và cơ sở dữ liệu, dẫn đến tác động nghiêm trọng lên các dịch vụ liên quan và hàng trăm nghìn khách hàng.

Lỗ hổng trong CyberPanel có thể cho phép một kẻ tấn công từ xa, không cần đăng nhập, chiếm quyền kiểm soát hoàn toàn máy chủ mục tiêu. Đây là lỗ hổng Zero-Click Pre-authentication RCE đầu tiên được phát hiện trong hệ thống CyberPanel và gây ra nhiều rủi ro vì không yêu cầu tương tác từ người dùng và cũng không đòi hỏi quyền truy cập. Điều này đồng nghĩa với việc bất kỳ máy chủ nào chạy phiên bản CyberPanel bị ảnh hưởng đều có thể dễ dàng bị xâm nhập và khai thác.

Chi tiết kỹ thuật về lỗ hổng

Lỗ hổng được phát hiện xuất phát từ cách CyberPanel xử lý xác thực người dùng và đầu vào từ các trang. Cụ thể, hệ thống CyberPanel có một số vấn đề về bảo mật được mô tả dưới đây:

-

Kiểm tra xác thực không đồng bộ: Thay vì áp dụng một hệ thống xác thực tập trung và toàn diện cho tất cả các trang, CyberPanel kiểm tra xác thực riêng lẻ cho từng trang và từng đoạn mã. Điều này tạo ra lỗ hổng khi một số trang hoặc API bỏ sót việc xác thực, cho phép kẻ tấn công truy cập trái phép vào các khu vực nhạy cảm. Một ví dụ là trang upgrademysqlstatus trên CyberPanel, không yêu cầu người dùng đăng nhập nhưng vẫn có quyền truy cập trực tiếp, mở cửa cho các cuộc tấn công.

-

Chèn lệnh qua các lệnh shell: CyberPanel có nhiều trang không thực hiện việc lọc hoặc xử lý đầu vào người dùng đúng cách. Do đó, kẻ tấn công có thể thực hiện lệnh từ xa bằng cách chèn lệnh trực tiếp vào hệ thống qua các hàm shell trong hệ điều hành. DreyAnd đã phát hiện rằng CyberPanel sử dụng rất nhiều hàm subprocess, giúp thực hiện các lệnh thông qua hệ thống shell mà không kiểm tra tính an toàn, mở rộng nguy cơ lỗ hổng này thành một phương thức tấn công có độ rủi ro cao.

-

Bỏ qua kiểm tra bảo mật: Hệ thống bảo mật của CyberPanel được cấu hình chỉ để kiểm tra các yêu cầu POST, trong khi các yêu cầu với phương thức HTTP khác như OPTIONS, PUT, PATCH có thể đi qua mà không bị phát hiện. Điều này đồng nghĩa với việc kẻ tấn công có thể dễ dàng gửi các yêu cầu khác không phải POST để vượt qua lớp bảo vệ, cho phép mã độc được thực thi trên hệ thống mà không bị chặn lại.

Tấn công ransomware PSAUX

Sau khi thông tin về lỗ hổng RCE được công bố, một số nhóm tội phạm mạng đã nhanh chóng lợi dụng lỗ hổng này để triển khai các cuộc tấn công ransomware nhắm vào CyberPanel. Trong đó, ransomware PSAUX đã trở thành phương thức khai thác chính, nhắm vào hơn 22,000 máy chủ bị lộ qua Internet.

PSAUX ransomware hoạt động bằng cách mã hóa toàn bộ tệp trên máy chủ bị nhiễm, sử dụng một cặp khoá AES và IV duy nhất cho mỗi máy chủ, đảm bảo mã hóa không thể bị phá vỡ trừ khi có khoá giải mã. Mã độc này không chỉ mã hóa tệp mà còn để lại các ghi chú đòi tiền chuộc, yêu cầu người dùng phải trả một khoản tiền để nhận được khoá giải mã và lấy lại dữ liệu của mình. Ngoài ra, PSAUX còn ghi lại ghi chú này vào file /etc/motd, hiển thị cho người dùng khi đăng nhập vào máy chủ bị ảnh hưởng.

Công cụ khai thác và mã độc

Trong quá trình điều tra, LeakIX và Chocapikk đã phát hiện hai script được sử dụng để thực hiện tấn công ransomware trên các máy chủ CyberPanel. Đó là:

ak47.py: Script này giúp kẻ tấn công khai thác lỗ hổng RCE để thực hiện điều khiển từ xa. actually.sh: Một script mã hóa tất cả các tệp trên máy chủ bị xâm nhập.

Khuyến nghị bảo mật cho người dùng CyberPanel

Để giảm thiểu rủi ro từ lỗ hổng RCE và các cuộc tấn công ransomware, người dùng CyberPanel cần thực hiện các biện pháp sau:

-

Cập nhật bản vá: Phiên bản vá cho lỗ hổng này hiện có sẵn trên GitHub của CyberPanel. Người dùng cần tải về và cập nhật ngay lập tức để đảm bảo rằng máy chủ được bảo vệ.

-

Tăng cường biện pháp bảo mật mạng và tường lửa: Để giảm nguy cơ bị khai thác, các quản trị viên nên giới hạn quyền truy cập đến các dịch vụ của CyberPanel qua mạng công cộng, và chỉ cho phép truy cập từ các IP tin cậy.

-

Kiểm tra hệ thống log và dấu hiệu của ransomware: Đảm bảo rằng hệ thống giám sát của bạn có thể phát hiện các dấu hiệu xâm nhập và các hành vi bất thường trên máy chủ.

-

Thực hiện sao lưu thường xuyên: Dữ liệu trên máy chủ nên được sao lưu định kỳ và lưu giữ ở các vị trí an toàn để có thể khôi phục nhanh chóng khi gặp sự cố.

-

Theo dõi các thông tin cập nhật về bảo mật: Các quản trị viên nên thường xuyên theo dõi các bản tin bảo mật từ CyberPanel và các tổ chức bảo mật khác để kịp thời cập nhật các bản vá và thông tin cần thiết.

Nguồn: VNCERT/CC

Công ty CP Dịch vụ an toàn thông tin TP.HCM (HISSC) chuyên cung cấp các dịch vụ về an ninh mạng gồm:

-

Điện toán đám mây.

-

Mạng phân phối nội dung

-

Giám sát an toàn thông tin mạng.

-

Bảo vệ an toàn thông tin đầu cuối.

-

Sao lưu, phục hồi dữ liệu.

-

Diễn tập phòng chống tấn công mạng.

-

Kiểm tra, đánh giá an toàn thông tin mạng.

-

Đào tạo an toàn thông tin.

-

Dịch vụ khác:

- Triển khai tích hợp giải pháp công nghệ an toàn thông tin theo yêu cầu.

- Cho thuê thiết bị an toàn thông tin, công nghệ thông tin

Liên hệ dịch vụ:

- Số điện thoại: (84-28) 3715 9999 – Phòng PTKD

- Email: sales@hissc.com.vn